NDK开发中为什么除以0程序不崩溃?

我们都知道不管是在Java还是在C++程序中,下面这段代码都会导致程序错误:

1 | int x = 10; |

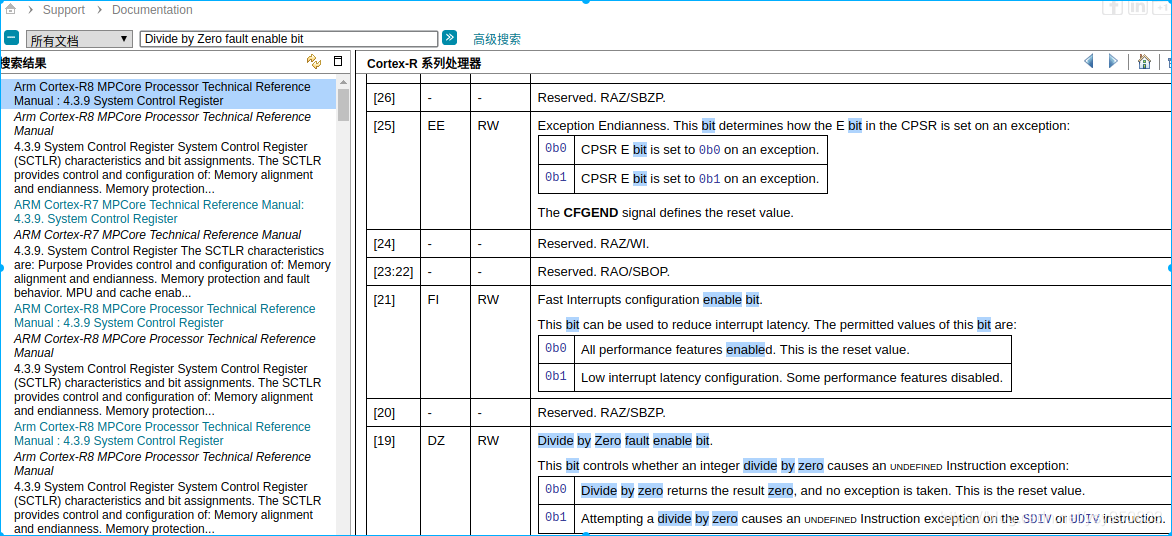

但是我今天发现了一个比较神奇的事情,把这段代码写成native方法后在Java层调用,竟然没有导致App崩溃,代码是这样子的:

1 |

|

Java层很简单,我保证没有try-catch,而且Log打印出来y的值竟然是0,这完全颠覆我三观。

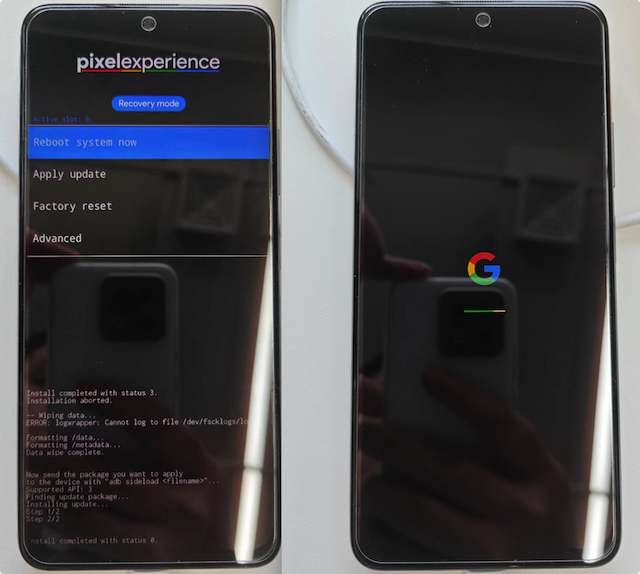

怀疑人生的我把这两行关键代码放到原生的C++编译器中编译并运行,妥妥地报错:

为什么在Android手机上就不会导致crash呢?于是我验证了一下是不是异常机制有什么问题,直接这样写native代码:

1 | JNIEXPORT void JNICALL test_crash(JNIEnv *env, jobject /* this */) { |

还好没有毁三观,App顺利地crash了,所以异常机制是正常的。

那么就说明除0操作在我的手机上没有导致异常抛出,唯一能想到的就是汇编指令不同了,毕竟电脑CPU是x86-64架构的,手机是arm的,二者指令集不同。

验证方法当然就是利用NDK工具和so文件生成汇编代码,看看是不是arm架构下根本就不用除法指令。

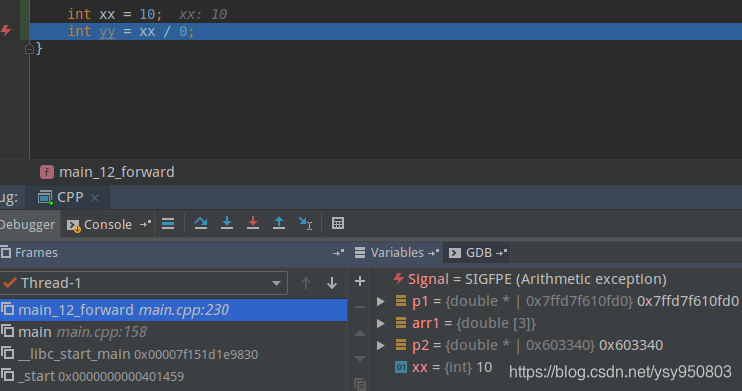

1、先build一下Android工程,然后找到so文件:

可以把它们暂时拷贝出来待用。

2、进入NDK工具链目录(前提是在SDK Manager中下载了NDK相关的工具),下面是Linux终端命令操作:

1 | cd Android/Sdk/ndk-bundle/toolchains/ |

可以发现toolchains下面有4种架构的工具包,对于build出来的4个so文件,这里我们只测试x86-64和arm的。

3、以前者为例,于是进入相关目录,找到xxx-linux-android-objdump工具,然后生成汇编指令:

1 | cd x86_64-4.9/prebuilt/linux-x86_64/bin |

这里我已经把刚才的so文件拷贝到工具同目录了,所以命令才能直接这么写。

4、其它架构的操作和上述几步一致,但一定要对应解析正确的so文件,不然objdump会提示错误。

5、打开刚才生成的汇编txt文本,搜索我们最开始写的那个test_crash方法,发现在x86-64架构中:

1 | 0000000000013960 <test_crash>: |

然鹅,在arm的汇编指令中:

1 | 0000cb1c <test_crash>: |

发现没有div相关的指令,看来果然是不一样啊。

如果真是如此,那么x86-64架构的Android手机,肯定就会出现除0错误,于是我打开了一个x86-64的谷歌亲儿子模拟器,运行程序,还真崩掉了,但在arm架构的机器上,就不会崩。我手机是高通的CPU,正好也就是arm架构的。

这么说来,还真是印证了复杂指令集和精简指令集啊哈哈,你看看上面同样的代码实现,指令数却完全不同。

后来,去Goggle一查,才发现arm体系结构本身就不包含除法运算硬件,是靠函数实现的,看来是我孤陋寡闻了:

GCC ARM cortex-m0 除0问题

ARM的除法运算优化策略

高效的C编程之:除法运算

还没完,上面解释的只是arm架构,还有arm64呢(目前主流的骁龙845/855等等都是)?先看看汇编指令:

1 | 00000000000131b8 <test_crash>: |

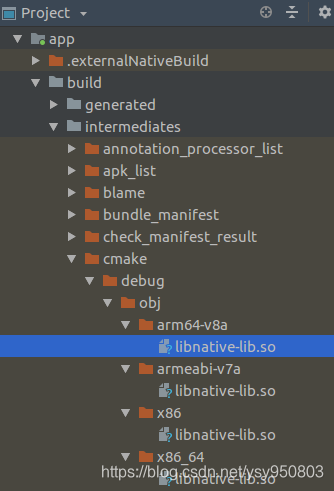

咦?怎么arm64架构又有除法指令(sdiv指令文档)了?那怎么除以0也不造成崩溃呢?

看了看arm官方的文档之后:

可以发现,指令有一个标志位DZ,叫Divide by Zero fault enable bit,默认为0,即当除以0时不带出异常,而是返回0(这就解释了我们最开始为什么打log值是0),如果设为1,才会抛异常。

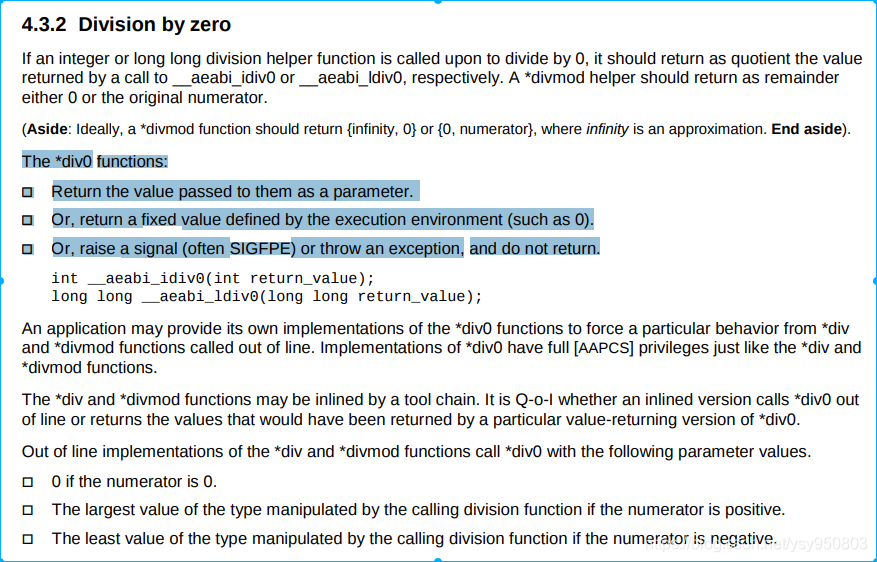

此外,在ARM 架构的运行时 ABI文档中,也看到了类似的解释,说明除0抛不抛异常,取决于函数的不同实现:

哦对,要查看自己手机的CPU信息,可以用adb命令哦:

1 | adb shell cat /proc/cpuinfo |